État des lieux : une hausse confirmée et des chiffres alarmants

Les données récentes montrent une augmentation notable des détections et incidents liés aux ransomwares en Afrique. Selon le rapport d’INTERPOL sur la cybercriminalité en Afrique, les détections de ransomware ont augmenté en 2024, avec des pays comme l’Afrique du Sud et l’Égypte en tête du classement en nombre de détections.

Les télémétries privées et les rapports d’acteurs de la cybersécurité confirment cette tendance : Kaspersky et d’autres observatoires enregistrent une part importante d’attaques et notent que la région Moyen-Orient / Afrique / APAC figure parmi les plus touchées proportionnellement. Par ailleurs, des enquêtes internationales montrent que la proportion d’entreprises touchées en EMEA a continué d’augmenter récemment.

Exemples d’incidents récents et impact local

En Afrique, des attaques par ransomware ont déjà ciblé des infrastructures critiques. Par exemple, en juin 2024, le National Health Laboratory Service (NHLS) d’Afrique du Sud a subi une attaque par ransomware qui a perturbé la diffusion des résultats de laboratoires et compromettait le fonctionnement normal des services de santé.

Par ailleurs, dans le cadre de l’Opération Serengeti 2.0, coordonnée par INTERPOL et plusieurs États africains entre juin et août 2025, 1 209 cybercriminels ont été arrêtés, près de 88 000 victimes identifiées, et environ 11 432 infrastructures malveillantes démantelées. Cette opération visait notamment des activités liées aux ransomwares, aux escroqueries en ligne et à la compromission de messageries professionnelles.

Ces deux exemples illustrent la gravité de la menace : non seulement des institutions publiques sont déjà touchées, mais les réseaux de cybercriminalité opérant à l’échelle transnationale montrent leur capacité à agir de façon coordonnée à travers le continent.

Pourquoi l’Afrique est une cible attractive

- Numérisation rapide avec des défenses hétérogènes : l’adoption croissante des services numériques coexiste avec des niveaux inégaux de maturité en cybersécurité.

- Sous-déclaration et visibilité réduite : beaucoup d’incidents restent non déclarés, ce qui complique l’estimation réelle de l’ampleur du phénomène.

- Gains financiers directs : les ransomware, extorsions et escroqueries restent très rentables pour les groupes organisés, qui s’adaptent aux contextes locaux.

Modes opératoires observés

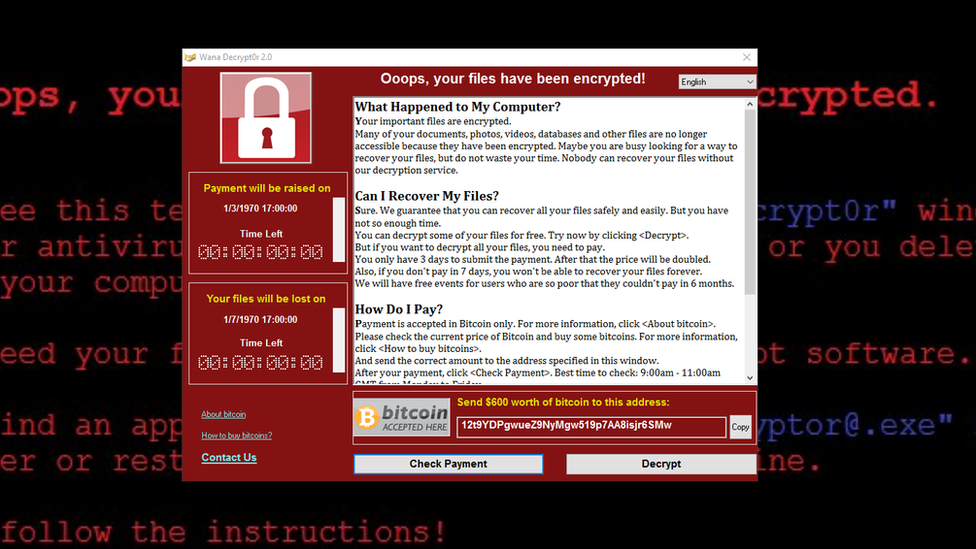

Parmi les vecteurs les plus fréquents : phishing ciblé (spear-phishing), exploitation de services RDP mal configurés, vulnérabilités non corrigées sur des serveurs exposés, et attaques par chaîne d’approvisionnement. Les ransomwares modernes combinent chiffrement de fichiers et vol préalable de données (double extorsion), augmentant la pression sur les victimes pour payer.

Conséquences pour les organisations

- Interruption d’activité et coûts de restauration (reconstruction, ressources, pertes d’exploitation).

- Risques de fuite de données sensibles et contraintes réglementaires.

- Perte de confiance des clients et impact réputationnel, particulièrement critique pour les institutions publiques et les PME.

Bonnes pratiques de défense

Voici des mesures classées par priorité opérationnelle, basées sur recommandations d’organismes internationaux et retours d’expérience :

1. Prévention et durcissement

· Mettre en place une gestion centralisée des correctifs et prioriser la remédiation des vulnérabilités exposées (RDP, services publics, etc.).

· Limiter l’exposition des services (VPN et accès à distance avec MFA obligatoire, segmentation réseau).

· Appliquer le principe du moindre privilège et revoir périodiquement les comptes à haut privilège.

2. Sensibilisation et résilience humaine

· Former les équipes au phishing (simulations régulières) et définir des procédures claires pour signaler un courriel suspect.

· Élaborer des scénarios d’incident simples et tester les plans de réponse (table-top exercises).

3. Sauvegarde & reprise

· Mettre en place des sauvegardes hors ligne / immuables et tester régulièrement la restauration.

· Conserver plusieurs générations de sauvegardes et vérifier intégrité et chiffrement des backups.

4. Détection et réponse

· Déployer des outils de détection (EDR pour endpoints, détection réseau pour identifier comportements anormaux) et mettre en place une surveillance 24/7 si possible.

· Automatiser les procédures de confinement initial (isolation automatique d’un endpoint compromis).

· Établir des relations avec des prestataires de réponse aux incidents (MDR / CSIRT) pour accélérer la remédiation.

5. Gouvernance & assurance

· Définir des politiques claires (backup, accès, gestion des incidents) et responsabiliser un incident owner.

· Considérer l’assurance cyber (après évaluation des clauses) et s’assurer qu’elle couvre les scénarios pertinents.

À propos de nous

PERFITCOM accompagne les organisations africaines dans l’évaluation des risques, la mise en place de sauvegardes robustes, et la formation aux bonnes pratiques de cybersécurité. Pour un audit, une formation ou un plan de réponse aux ransomwares, contactez-nous : +237 233 438 540 – info@perfitcom.com – Formulaire de contact.

Les ransomwares en Afrique représentent une menace réelle et croissante, mais des mesures simples, bien appliquées et testées réduisent considérablement les risques. La clef est la combinaison d’un renforcement technique, d’une organisation claire et d’une vigilance permanente : ce sont ces trois éléments qui rendent une entreprise véritablement résiliente face à l’extorsion numérique.

Auteur : Ing. TAKAM TCHEUTCHOUA Junior – Consultant en Cybersécurité